Porast ranjivosti Adobe proizvoda

Vesti, 28.04.2010, 00:26 AM

Nije tajna da su Adobe Reader i Acrobat primarna meta napadača tokom poslednjih godinu dana, ali tek novo istraživanje pokazuje koliko je dramatičan porast broja visokorizičnih ranjivosti identifikovano u Adobe proizvodima u poslednje vreme.

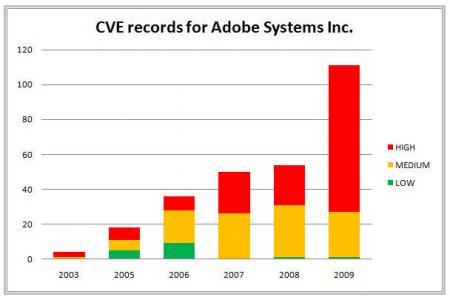

Istraživači iz McAfee bavili su se obimom ozbiljnih ranjivosti koje su ušle u Bazu najčešćih ranjivosti (Common Vulnerabilities and Exposure database) tokom poslednjih nekoliko godina i došli su do zaključka da se beleži veliki porast u periodu od 2008. do 2009. godine, a takav obrazac se nastavlja i tokom prvih nekoliko meseci ove godine. Tokom 2008. godine bilo je blizu 60 Adobe ranjivosti u CVE bazi. Broj je udvostručen 2009. godine na skoro 120 propusta. Do sada, ako govorimo o 2010. godini, beleži se 24 ranjivosti koje se pripisuju Adobe-u.

Danas postoji mnoštvo štetnih programa koji mogu da pokrenu izmenjeni PDF fajl. Sa manje od 2% štetnog softvera direktno povezanog sa exploit-ima tokom 2007. i 2008. godine, broj je dostigao 17% 2009. godine i čak 28% u prvom kvartalu tekuće godine. Za Adobe Reader, 2010. godina se čini godinom opasnog življenja.

Adobe proizvodi su među najrasprostranjenijim softverom u svetu, tako da bezbednost proizvoda kao što su Reader, Acrobat i Flash mnogo više pogađa korisnike nego problemi u Windows-u, Internet Explorer-u ili bilo kom drugom softveru. Adobe se već izvesno vreme nalazi pod lupom stručne javnosti koja se bavi pitanjima bezbednosti softvera, a sa posebnom pažnjom iščekuju se zakrpe i ažuriranja.

U vezi sa tim, pojavio se novi generički sistem za otkrivanje štetnog koda u PDF. Poznat pod nazivom Joedoc, to je sistem koji omogućava korisnicima upload sumnjivog PDF-a, a zatim Joedoc testira i šalje rezultate tog testiranja korisniku. Ovaj Exploit-detektor sistem radi sa otvorenim dokumentima unutar virtual machine sandbox, zatim prati izvršnu putanju koda u dokumentu.

Kako bi se ustanovilo da li je dokument štetan ili ne EP-ovi (execution path ) su izvlače iz odgovarajuće izvršne trase i upoređuju sa grupom ispravnih Ep-ova. Ako je broj novih EP-ova veći od prethodno određene granice, Joedoc identifikuje dokument kao štetan.

Joedoc otrkiva explot-e proverom da li je novi kod izvršan (npr. shellcode) i da li se dati kod izvršava drugačije (npr. return-to-libc ).

Ovo je slično načinu na koji anti-malware istraživači analiziraju nove uzorke, a napravljen je tako da „ulovi“ uglavnom dobro poznate karakteristike exploit-a.

„Joedoc ima problem sa exploit-ima koji zahtevaju posebne okidače (npr. klik mišem na pdf) da bi bili izvršeni. Sledeći problem su nepouzdani explot-i. Ukoliko exploit ne radi na virtual machine, u tom slučaju Joedoc neće otkiti ništa,“ objašnjava se u dokumnetu.

Izvor:

http://threatpost.com/en_us/blogs/adobe-vulnerabilities-continue-rise-042710

Izdvojeno

Google isplatio ukupno 12 miliona dolara za prijavljene bagove u aplikacijama i servisima kompanije

.jpg)

Google-ov program nagrađivanja ranjivosti je prošle godine isplatio 11,8 miliona dolara istraživačima koji su prijavili ranjivosti u proizvodima i... Dalje

Apple hitno objavio zakrpu za ranjivost koja je korišćena u ciljanim napadima

.jpg)

Apple je hitno zakrpio ranjivost nultog dana u WebKitu koji pokreće veb pretraživač Safari i mnoge druge aplikacije. Apple je rekao da hakeri mogu... Dalje

Besplatni piratski filmovi zarazili milion uređaja malverima koji kradu lozinke i kriptovalutu

.png)

Korisnici ilegalnih sajtova za strimovanje rizikuju da budu zaraženi opasnim malverima i da izgube sve svoje podatke, kriptovalute i naloge, upozorio... Dalje

Jutjuberi šire malvere ucenjeni uklanjanjem kanala

Sajber kriminalci pokušavaju da prevare jutjubere tvrdnjama o kršenju autorskih prava kako bi ih naterali da promovišu malvere i kripto majnere u s... Dalje

OBAVEŠTENJE

.png)

Dragi čitaoci, Informacija.rs podržava zahteve studenata u blokadi i pridružuje se generalnom štrajku. Zbog toga danas neće biti novih tekstova ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a